機密データとビジネスアナリティクス:ユーザーフローを壊さないオンプレミス型アナリティクス

経営層は、ときに相反する二つのことを同時に求めているように見えます。ひとつは、業務ツールの中で素早く答えを得ること。もうひとつは、ビジネスアナリティクスにおける機密データを厳格に管理すること。

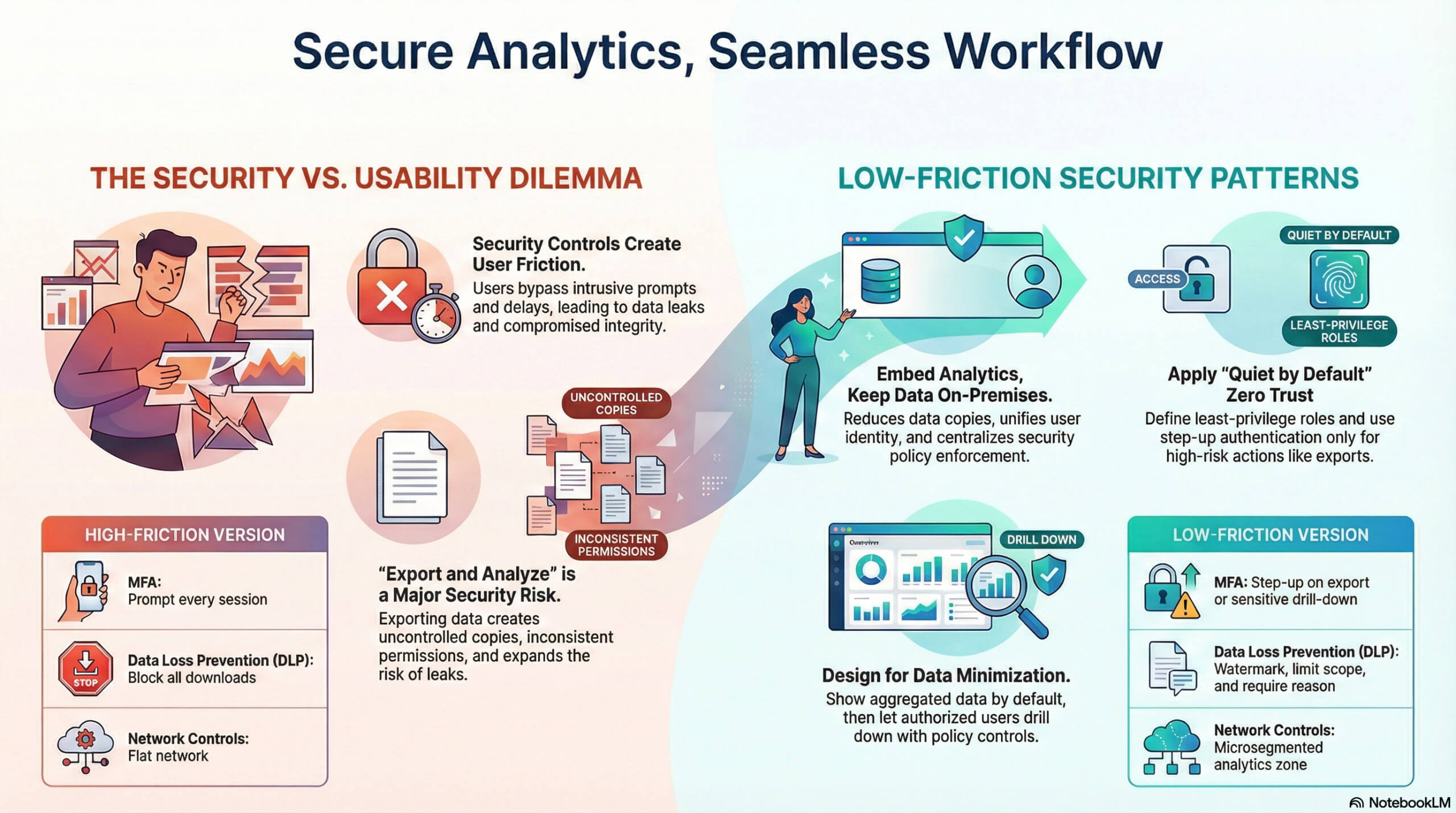

問題は「摩擦」です。多くのセキュリティ対策は、確認ダイアログ、遅延、ブロック画面などを追加します。その結果、ユーザーはそれを回避しようとしたり、表示されるテキストの意味を十分に理解しないままボタンを押す“マッスルメモリー”を身につけてしまったりします。振り返ってみると、心当たりはありませんか。

アナリストはいまだにスプレッドシートへエクスポートすることを好みます。リーダーは、語られているストーリーが信頼できる事実によって裏付けられていなければ、数字への信頼を失いかねません。さらに悪いのは、その事実が汚染されていたり、侵害されていたりする場合です。

セキュリティとは、単にデータ漏えいを防ぎ、誤った手に渡らないようにすることだけではありません。提供されるデータの整合性、つまり BI ストーリーやアナリティクスの土台となる「真実」を守ることでもあります。しかし、その事実性を確保する仕組みが、過度に煩雑であってはなりません。データの利用や消費を妨げてしまっては本末転倒です。ここが難しい点です。バランスと実効性が問われます。

解決策は「セキュリティを弱めること」ではありません。ユーザーの意図とリスクに見合ったセキュリティを設計し、ほとんどの場面では背後で静かに機能する統制を導入することです。

オンプレミス型ホスティングは、その実現を助けます。重要なデータセット、鍵情報、ポリシー適用を記録系システムの近くに保てるからです。また、サードパーティへのデータ露出やベンダー起因のリスク拡大も抑制できます。バランスが適切であれば、セキュリティは組み込まれ、効果的かつ広範囲に機能しながらも、ほとんど意識されることはありません。

最も重要な問いはひとつです。

アナリティクスをユーザーのワークフローの中に保ちながら、いかに厳格なセキュリティを維持するか。

目次

- 1 プロダクト内にアナリティクスを、データはオンプレミスに

- 2 機密データとビジネスアナリティクス:継続的な確認なしで実現するゼロトラスト

- 3 意思決定を支えるデータ最小化

- 4 機密データとビジネスアナリティクス:リアルタイム分類と感度ベースのルーティング

- 5 アナリティクス領域に対する継続的エクスポージャー評価

- 6 暗号化とポスト量子時代への備え:レイテンシーを犠牲にしない設計

- 7 保存時・通信時・キャッシュ時のすべてで暗号化する

- 8 機密データとビジネスアナリティクス:業務を妨げずに不正利用を検知する行動分析

- 9 監査対応可能なコンプライアンスを、手作業なしで実現する

- 10 オンプレミス環境におけるベンダーおよびサードパーティリスク管理

- 11 フローを維持するアナリティクス構築の実践チェックリスト

- 12 FAQ

プロダクト内にアナリティクスを、データはオンプレミスに

「エクスポートして分析」よりも組み込み型アナリティクス

アナリティクスが別のツールに存在すると、ユーザーフローは分断されます。ツールの切り替えは、追加のログイン、異なる権限設定、異なるフィルター、そしてさらなるエクスポートを生みます。エクスポートはデータのコピーを作り、コピーは漏えいリスクを増やします。

より安全なパターンは、ユーザーが日常業務を行う同じアプリケーション内にアナリティクスを組み込むことです。これにより、ビジネスアナリティクスにおける機密データ管理に関して、次の3つの具体的なメリットが得られます。

- データコピーの削減:計算処理はデータソースの近くで実行され、結果のみが UI にストリーミングされる。

- 一貫したアイデンティティ管理:同一のユーザーIDが業務操作とアナリティクスの両方を制御する。

- ポリシーの一元適用:セキュリティルールがトランザクションとクエリの両方に適用される。

オンプレミス型ホスティングは、サードパーティのアナリティクスプロバイダーが閲覧できる範囲も制限します。ベンダーアクセスは「例外」であり「前提」ではなくなります。これは重要な点です。サプライチェーンやサードパーティリスクは、サイバーセキュリティ指針において繰り返し取り上げられるテーマであり、たとえば Morrison Foerster が発表した 2026 年予測でも強調されています。

設計目標:見えない統制と、見える説明責任

セキュリティチームは、脅威に対してどれだけ強固な統制を持っているかで対策を評価します。一方、ユーザーは、目的達成に対する中断やフラストレーションで体験を評価します。

目指すべきは「通常時は静かに機能する」こと。そして、何か問題が起きた、あるいは起きつつある場合には、明確な証拠が残ることです。「何となくおかしい」という感覚では不十分です。

この考え方は、Cyberhaven が 2026 年のトレンドとして示した、統合型データ保護と自動化におけるアダプティブかつポリシードリブンなデータ統制の方向性とも一致しています。

機密データとビジネスアナリティクス:継続的な確認なしで実現するゼロトラスト

継続的検証、最小権限、マイクロセグメンテーション

ゼロトラストはアナリティクスに非常に適しています。なぜなら、クエリアクセスは高リスクな経路だからです。1人のアナリストが、どのアプリ画面よりも速く何百万行ものデータを取得できる可能性があります。

言い換えれば、生データに包括的にアクセスできる能力は、そのデータの不正利用リスクを拡大させます。さらに、適切な監督なしに無制限の更新権限が与えられれば、データの「真実性」そのものも損なわれかねません。

重要なのは、ユーザーフローを壊さない形でゼロトラストを適用することです。

- 最小権限のクエリロール:役職ではなく「業務タスク」に基づいてロールを定義します。 「KPIカードの閲覧」と「行レベル詳細のエクスポート」は明確に分離します。

- アナリティクスサービスのマイクロセグメンテーション:クエリエンジンを業務ネットワークから分離します。内部ネットワーク間(east-west)通信を制限します。

- 必要時のみのリスクベース追加認証(ステップアップ):すべてのチャート閲覧に MFA を要求しません。エクスポート時、選択範囲の大幅拡張時、規制対象フィールドへのアクセス時などにのみ追加認証をトリガーします。

これは、Archtis のゼロトラストに関する知見でも述べられている、アイデンティティ検証、最小権限、セグメンテーションといった一般的なゼロトラスト原則とも整合しています。

UXパターン:機密情報の段階的開示

ほとんどのユーザーは、生の識別子データを必要としません。デフォルトでは集計データを提供し、権限を持つユーザーのみがドリルダウンできるようにします。

ドリルダウンは「統制ポイント」になります。ここで、追加認証、利用理由の記録、時間制限付きアクセス許可といった措置を適用できます。

この設計により、通常業務中の機密データ露出を抑えつつ、ダッシュボードの高速性も維持できます。

意思決定を支えるデータ最小化

設計段階から露出範囲を削減する

データ最小化はスローガンではありません。設計仕様です。

ビジネスアナリティクスにおける機密データ管理での最小化とは、次のようなアプローチを指します。

- メトリック中心のモデリング:機密データソースからビジネスメトリックを事前計算し、可能な限り派生値のみを保存します。

- デフォルトはコホートやレンジ表示:帯域、パーセンタイル、件数などを表示し、必要に応じて統制付きでドリルダウンを許可します。

- クエリ結果の短期保持:高速化のために集計データをキャッシュしますが、短時間で失効させ、キャッシュデータは暗号化します。

これらは、データ収集の制限やアクセス制御の厳格化といった基本的なデータセキュリティ原則と一致しています。Palo Alto Networks のデータセキュリティベストプラクティスや、Coursera のデータセキュリティ入門ガイドでも整理されている考え方と共通しています。

表:ユーザーフローを守るデータ最小化の設計選択

設計上の選択 | ユーザーに見えるもの | セキュリティ上の利点 | UX上の利点 |

|---|---|---|---|

集計優先ダッシュボード | KPI、トレンド、アラート | 生データの露出を削減 | 高速表示、フィルターの削減 |

機密フィールドをデフォルトでマスキング | 一部のみ表示された識別子 | 内部不正リスクの低減 | 過度な警告表示の回避 |

ポリシーによるドリルダウン制御 | 必要時のみ詳細表示 | 強力な統制ポイントを確保 | 追加認証や確認が頻発しない |

目的限定エクスポート | 理由と範囲を明示したエクスポート | 監査証跡の強化 | ユーザー意図の明確化 |

機密データとビジネスアナリティクス:リアルタイム分類と感度ベースのルーティング

一度分類し、あらゆる場所で適用する

分類が失敗する最大の原因は、手動タグ付けに依存することです。アナリティクスパイプラインは複数のシステムからデータを取り込み、結合(join)によってデータの機密性は変化します。リアルタイム分類とポリシーチェックを行うことで、こうしたミスを減らせます。

実践的なオンプレミス設計パターンは次のとおりです。

- 取り込み時にフィールドを分類。列を public(公開)、internal(社内限定)、confidential(機密)、regulated(規制対象)などにタグ付けします。

- データリネージにタグを継承。データセットが結合される場合でも、機密性タグが引き継がれるようにします。

- 機密度に応じたルーティング。規制対象データは、より厳格な統制が施されたストレージやコンピュート環境に保持します。

- 機密度に基づく表示制御。UI 側でも同じタグを利用し、ロールごとに閲覧可能な範囲を決定します。

これは、Cyberhaven が 2026 年のトレンドとして挙げている、統合型かつ自動化された保護と迅速なポリシー適用ループへの移行とも整合します。

UXパターン:「安全なデフォルト」と迅速な例外処理

ユーザーに機密レベルを選ばせるべきではありません。製品側が判断するべきです。例外が必要な場合は、簡潔なフローを用います。短い理由入力欄、時間制限付きアクセス許可、そして明確なログ記録です。これにより、通常時は安全性を維持しながら、必要なときだけ迅速に例外対応が可能になります。

アナリティクス領域に対する継続的エクスポージャー評価

ホストだけでなく、データ経路をテストする

アナリティクス、特にサードパーティ製アナリティクスは、新たな攻撃対象領域を生み出します。クエリ API、セマンティックレイヤー、キャッシュされた結果ストア、エクスポートエンドポイント、埋め込みトークンなどが該当します。エクスポージャー評価は、これらのポイントに焦点を当てる必要があります。

組み込み型アナリティクスは、外部のサードパーティ型ソリューションと比較して、攻撃対象領域を大幅に小さくできます。たとえば、Yellowfin は、ロールベースアクセス制御や保存時・通信時の暗号化など、多角的なセキュリティモデルを実装し、ビジネスデータを保護しています。

実践的なステップ:

- アナリティクス API のスキャン:オブジェクト単位の認可不備(Broken Object-Level Authorization)がないか確認します。

- 埋め込みトークンのテスト:リプレイ攻撃やスコープ濫用が可能でないかを検証します。

- キャッシュの検証:規制対象フィールドが平文で保存されていないことを確認します。

- 行レベルおよび列レベルセキュリティの検証:データ結合(join)時にも適切に制御が維持されているかを確認します。

表:一般的なアナリティクス統制と「低摩擦」な実装形態

統制 | 高摩擦バージョン | 低摩擦バージョン |

|---|---|---|

MFA (多要素認証) | すべてのセッションで毎回プロンプト表示 | エクスポート時や機密データのドリルダウン時のみステップアップ認証 |

DLP (データ損失防止) | すべてのダウンロードをブロック | 透かし付与、範囲制限、ログ記録、理由入力の必須化 |

ネットワーク制御 | フラットなネットワーク構成 | アナリティクス専用ゾーンのマイクロセグメンテーション |

ログ管理 | 手動監査 | コンプライアンスダッシュボードへの自動証跡収集 |

暗号化とポスト量子時代への備え:レイテンシーを犠牲にしない設計

保存時・通信時・キャッシュ時のすべてで暗号化する

オンプレミスであることは「場所が安全」という意味ではありません。鍵管理、ネットワーク、ポリシーを自ら統制できるという意味です。したがって、次の領域で暗号化を徹底します。

- 保存時 (at rest):データウェアハウス、レイクハウス、セマンティックストア内のデータ。

- 通信時 (in transit):クエリトラフィックや埋め込み接続。

- キャッシュ領域:パフォーマンス向上のために見落とされがちなキャッシュデータ。

Palo Alto Networks のベストプラクティス要約でも示されているように、暗号化と強固なプロトコルは中核的な統制要素として一貫して強調されています。

ビジネスアナリティクスにおいて長期間保持される機密データについては、ポスト量子時代への対応計画を今から開始すべきです。ただし、それは突然の全面的な再構築としてではなく、データ保持期間や暗号鍵ローテーションと連動したロードマップ項目として位置づけるべきです。2026年に向けた戦略議論では、ポスト量子対応はより広範なデータ保護プログラムと並列して扱われることが多く、Hyperproof の 2026 年データ保護戦略における計画重視のガイダンスでも、その一環として示されています。

機密データとビジネスアナリティクス:業務を妨げずに不正利用を検知する行動分析

ユーザー単位ではなく、ロール単位でベースラインを設定する

アナリストの仕事は「探索すること」です。そのため、異常検知はユーザー個人ではなく、ロールごとの行動パターンを理解する必要があります。

有効なシグナル例:

- 集計データから生の識別子データへの急激な移行

- 通常扱わない事業部門を横断するクエリ

- 高速なページ送りやエクスポートの繰り返し

- 新しいツールやクライアントからのクエリ API へのアクセス

そのうえで、ユーザーフローを維持する対応を行います。

- プロダクト内でのソフト警告

- 機密操作時のみのジャストインタイム再認証

- チャート表示ではなく、エクスポートに対するレート制限

これは、文脈認識型統制やアダプティブな意思決定への業界的なシフトとも一致しています。2026 年のセキュリティトレンド総括の中でも、Cyberhaven や Tarian Group によるトレンド整理において、同様の方向性が議論されています。

監査対応可能なコンプライアンスを、手作業なしで実現する

証跡を自動化する

コンプライアンス対応は、ユーザーとエンジニアの双方にとってフローを分断しがちです。解決策は、証跡取得の自動化です。

- 機密フィールドへのすべてのアクセスを記録:ユーザー、ロール、デバイス、利用目的を含めてログ化します。

- クエリフィンガープリントの保存:クエリ本文にリテラル値(機密情報)が含まれる可能性がある場合は、全文ではなくフィンガープリントを保存します。

- ポリシー判断の記録:アクセス拒否やステップアップ認証のトリガーも含め、意思決定をログに残します。

これにより、「スプレッドシートによる監査」ではなく「クエリによる監査」が可能になります。コンプライアンス自動化は、ガバナンス重視のセキュリティ指針において繰り返し取り上げられているテーマです。たとえば Hyperproof が示す構造化された統制アプローチでも、その重要性が強調されています。

オンプレミス環境におけるベンダーおよびサードパーティリスク管理

ベンダーアクセスは「管理・記録されたワークフロー」として扱う

サードパーティのアナリティクスプロバイダーは、データ抽出や直接接続を求めることが少なくありません。しかしそれは、新たなデータコピー、新たな認証情報、そして新たな法的リスクを生み出します。

ビジネスアナリティクスにおける機密データをオンプレミスに保持する必要がある場合は、次の原則を徹底します。

・自社境界内で動作する組み込み型アナリティクスを優先する

・ベンダー接続が必要な場合は、分離されたネットワークゾーンに限定する

・短期有効の認証情報およびスコープ限定のサービスアカウントを使用する

・API スコープを定期的に見直し、鍵を固定スケジュールでローテーションする

規制当局や重要インフラ分野における期待は、ベンダー管理とガバナンス強化の方向へとますます進んでいます。たとえば Morrison Foerster による 2026 年のサイバーおよびプライバシー予測でも、こうした第三者リスクへの厳格な対応が指摘されています。

フローを維持するアナリティクス構築の実践チェックリスト

機密データを扱うオンプレミス型アナリティクスを実装する際の確認項目として活用してください。

- アナリティクスを業務プロダクトの UI 内に組み込む

- デフォルトは集計表示とし、詳細はポリシーで制御する

- クエリレイヤーで行レベルおよび列レベルセキュリティを強制する

- データ取り込み時に分類し、タグをリネージ全体で維持する

- 保存時・通信時・キャッシュ時を暗号化し、鍵はオンプレミスで管理する

- エクスポートなど高リスク操作にのみステップアップ認証を適用する

- クエリ API や埋め込み経路に対して継続的なエクスポージャーテストを実施する

- ポリシー判断および機密アクセスイベントを自動的にログ化する

- ベンダーアクセスは例外扱いとし、スコープ限定かつ完全に記録する

オンプレミス型ホスティングは懐古主義ではありません。それは「統制をどこに置くか」という選択です。組み込み型アナリティクスと低摩擦なセキュリティ設計を組み合わせることで、チームは迅速なインサイト提供を実現しながら、ビジネスアナリティクスにおける機密データを常にリスクとのトレードオフにさらす状況を回避できます。

FAQ

Q. ゼロトラスト原則は、正当な分析を妨げずに、どのようにアナリティクスのクエリ認可へ適用できますか?

タスクベースの最小権限クエリロールを定義し、アナリティクス/クエリレイヤーをマイクロセグメンテーションで分離します。

さらに、日常的なダッシュボード閲覧には追加認証を要求せず、エクスポートや広範囲抽出、規制対象フィールドへのアクセスなど高リスク操作にのみリスクベースのステップアップ認証を適用します。

Q. GDPR、HIPAA、SOX などの規制は、オンプレミス型アナリティクスのデータ管理にどのような影響を与えますか?

実務上、特に重要となるのは次の要素です。

厳格なアクセス制御(必要に応じた行・列レベル制御)

保存時/通信時/キャッシュ時の暗号化

集計優先・最小表示の設計

エクスポートの統制

機密アクセスやポリシー判断の監査対応ログ取得

Q. 暗号化やアクセス制御が本当に機密アナリティクスデータを保護していることを、どのように検証できますか?

アナリティクス特有の経路を継続的にテストします。

クエリ API の認可不備をスキャン

join 時の行・列レベルセキュリティの検証

キャッシュに規制対象フィールドが平文保存されていないか確認

埋め込みトークンのリプレイやスコープ濫用テスト

さらに、機密フィールドアクセスやポリシー判断を自動ログで裏付けます。

Q. データ露出防止と、正当な分析ワークフロー阻害の違いは何ですか?

露出防止は「安全なデフォルト」(集計表示、マスキング、統制付きドリルダウン)を採用することです。

ワークフロー阻害は、全面的なブロックにより、ユーザーがスプレッドシート等へ迂回する状況を生むことです。

Q. 行動分析は、洞察探索中のアナリストと内部不正によるデータ持ち出しをどう区別できますか?

ユーザー単位ではなくロール単位で行動ベースラインを設定します。

以下のような変化を検知します。

集計から生識別子への急移行

異例の事業部門横断クエリ

高速ページ送りやエクスポートループ

新規クライアントからのクエリ API アクセス

対応は低摩擦に保ちます(ソフト警告、ジャストインタイム再認証、エクスポート制限など)。

Q. セキュリティ統制追加によるレイテンシやパフォーマンス影響はどの程度想定すべきですか?

「静かなデフォルト」設計であれば、通常のダッシュボード利用は高速に保てます(集計キャッシュ、最小プロンプト)。

追加の摩擦は、高リスク操作(機密ドリルダウン、エクスポート)に限定します。

Q. アナリティクス処理は、業務システムと分離した専用オンプレミス基盤で実行すべきですか?

はい。アナリティクスは分離ゾーンとして扱います。

クエリエンジンを業務ネットワークから隔離

east-west 通信を制限

規制対象データは高統制コンピュートプールへルーティング

Q. データ最小化戦略は、包括的な分析ニーズとどのように両立できますか?

必要な文脈を削除してしまう場合に衝突が起きます。

解決策は、メトリック優先・コホート/レンジ中心の設計とし、正当な理由と認可がある場合にのみ統制付きドリルダウンを許可することです。

Q. オンプレミス専用データ環境において、サードパーティ分析ベンダーはどのような役割を持つべきですか?

ベンダーアクセスは例外扱いです。

自社境界内の組み込み型アナリティクスを優先

接続が必要な場合は分離ゾーンへ限定

短期有効・スコープ限定認証情報を使用

API スコープ定期レビューと鍵ローテーション

完全ログ記録

Q. アナリティクスセキュリティが実際のビジネスリスクに見合っているか、どのように測定できますか?

操作の意図とリスクに応じて統制を調整(高リスク時のみステップアップ)

実際の露出ポイント(API、トークン、キャッシュ、join)を検証

ユーザー摩擦ではなく「可視化された説明責任」(自動証跡)を重視

Q. データ分類精度とアクセス制御の有効性はどのように関連していますか?

分類は基盤です。

取り込み時にタグ付け

リネージと join を通じて感度を継承

タグに基づき計算環境や表示内容を制御

誤分類は、統制の破綻につながります。

Q. インシデント発生前に、アナリティクス関連のデータ露出をどう予測・防止できますか?

継続的エクスポージャー評価(API、トークン、キャッシュ、join 動作テスト)

ロールベースの行動異常検知

自動監査証跡取得

これらを組み合わせることで、正当な分析を妨げずに、問題を早期に可視化できます。